In een tijdperk waarin digitaal ouderschap en verantwoordelijkheid op de werkplek botsen met groeiende privacyzorgen, is de vraag hoe een Android-telefoon te bespioneren verschoven van taboe naar mainstream. Of je nu een ouder bent die zich zorgen maakt over de online veiligheid van je kind of een ondernemer die bedrijfsmiddelen beschermt, het monitoren van mobiele activiteit is een moderne noodzaak geworden.

Gelukkig is het nu mogelijk om een Android-telefoon te bespioneren zonder rooten—en in veel gevallen zelfs zonder het apparaat aan te raken. Vooruitgang in mobiele software en AI-aangedreven tools bieden discrete, legale oplossingen die ethische grenzen respecteren terwijl ze nog steeds krachtige inzichten leveren. Van cloudgebaseerde platforms tot apps zoals Hoverwatch, die gespecialiseerd zijn in externe telefoonmonitoring voor ouders en werkgevers, zijn de tools van vandaag toegankelijker en effectiever dan ooit.

Deze gids verkent de meest betrouwbare methoden die vandaag beschikbaar zijn: hoe ze werken, wanneer ze legaal zijn, en hoe ze verantwoordelijk te gebruiken. Als je je ooit hebt afgevraagd hoe een Android-telefoon te bespioneren vanaf een iPhone of zelfs hoe een Android-telefoon gratis te bespioneren, ben je op de juiste plek.

Wat is Rooten en Waarom het Riskant is

Rooten van een Android-telefoon was ooit de primaire methode om volledige controle over een apparaat te ontgrendelen. Het stelde gebruikers in staat om fabrikantsbeperkingen te omzeilen, toegang te krijgen tot verborgen functies en krachtige tools te installeren die mobiele activiteit diepgaand konden monitoren. Maar hoewel de technische aantrekkingskracht van rooten blijft bestaan, wegen de risico’s nu veel zwaarder dan de voordelen—vooral voor degenen die een Android-telefoon veilig en legaal willen bespioneren. (Het is alsof je superkrachten geeft aan je telefoon, maar dan wordt hij de slechterik in de film!)

Als je zoekt naar hoe een Android-telefoon te bespioneren zonder onnodige risico’s te nemen, is het overslaan van root niet langer een beperking. In feite is het de slimmere en veiligere keuze.

De volgende sectie verkent wat legaal is, wat niet, en hoe binnen ethische en regelgevingsgrenzen te blijven.

Juridische en Ethische Overwegingen van Telefoonmonitoring

Het monitoren van een mobiel apparaat zonder rooten kan lijken op een technische snelkoppeling, maar de juridische en ethische implicaties blijven complex. In veel landen beschermen wetten individuen tegen ongeautoriseerde surveillance. Het volgen van iemands Android-telefoon zonder hun kennis of toestemming kan leiden tot ernstige gevolgen, inclusief strafrechtelijke aanklachten en civiele boetes. (Het is als proberen een geheim agent te zijn maar uiteindelijk ontbijten in de gevangenis!)

Ethische monitoring richt zich op verantwoordelijkheid, transparantie en gegevensbescherming. Legitieme tools zoals Hoverwatch benadrukken legale gebruiksgevallen en bevatten functies die voldoen aan regelgeving zoals de Algemene Verordening Gegevensbescherming (AVG) in Europa en de California Consumer Privacy Act (CCPA) in de Verenigde Staten.

Deze platforms zijn ontworpen met verantwoordelijke ouderlijke controle en professioneel toezicht in gedachten, niet verborgen spionage.

Terwijl je verkent hoe een Android-telefoon te bespioneren zonder de wet te overtreden, onthoud dat toestemming, duidelijkheid en doel net zo belangrijk zijn als de tools zelf. De volgende sectie bekijkt de apps die monitoring zonder root mogelijk—en veilig—maken van dichterbij.

Beste Spionage-Apps voor Android Monitoring Zonder Rooten

Naarmate de vraag naar discrete monitoring groeit, groeit ook de beschikbaarheid van apps die gebruikers in staat stellen een Android-telefoon te bespioneren zonder te rooten.

Deze tools bieden een krachtige mix van functies terwijl ze de technische risico’s en ethische valkuilen vermijden die geassocieerd worden met invasieve software. Van externe toegangsmogelijkheden tot real-time tracking dashboards, monitoring-apps zonder root worden de industriestandaard voor ouders en professionals. (Je hoeft niet meer een super-geavanceerde computeringenieur te zijn om James Bond te worden!)

Recente industriegegevens tonen een duidelijke trend naar root-vrije oplossingen. Een 2024-rapport van Cybersecurity Ventures noteerde een 35 procent toename in de vraag naar Android-monitoringtools zonder root gedurende de afgelopen twee jaar. Gebruikers prioriteren steeds meer juridische naleving, gegevensbeveiliging en gebruiksgemak—criteria waarbij apps zoals Hoverwatch en mSpy sterke reputaties hebben opgebouwd.

Als je je afvraagt hoe op afstand een Android-telefoon te bespioneren, hoe een Android-telefoon te bespioneren vanaf een iPhone, of zelfs hoe een Android-telefoon gratis te bespioneren, kan de juiste app deze mogelijkheden bieden—zolang het wordt gebruikt binnen juridische en ethische grenzen.

Volgende: een praktische gids om te beginnen met Hoverwatch, een van de meest gebruiksvriendelijke en veilige opties voor monitoring zonder root-toegang.

Hoe Hoverwatch te Gebruiken om een Android-Telefoon te Bespioneren Zonder Rooten

Voor gebruikers die een veilige, legale en efficiënte manier zoeken om een telefoon te monitoren, biedt Hoverwatch een van de beste beschikbare root-vrije oplossingen. De intuïtieve setup, betaalbare prijzen en discrete werking hebben het een favoriet gemaakt onder ouders en kleine ondernemers. Het beste van alles, het werkt zonder het apparaat te rooten, waardoor installatie eenvoudiger en minder riskant wordt. (Het is alsof je magie doet op de telefoon, maar uiteindelijk word je de echte tovenaar!)

Voor installatie is het noodzakelijk om Play Protect uit te schakelen, Google’s beveiligingsscanner, die anders de app zou kunnen markeren.

Hoverwatch biedt duidelijke begeleiding voor deze stap, ervoor zorgend dat het proces eenvoudig blijft. Na het verlenen van toestemmingen draait de app onzichtbaar, en gegevens beginnen real-time te synchroniseren.

In de volgende sectie bekijken we alternatieve manieren om Android-telefoons te monitoren zonder apps van derden—inclusief opties van Google en ingebouwde apparaatfuncties.

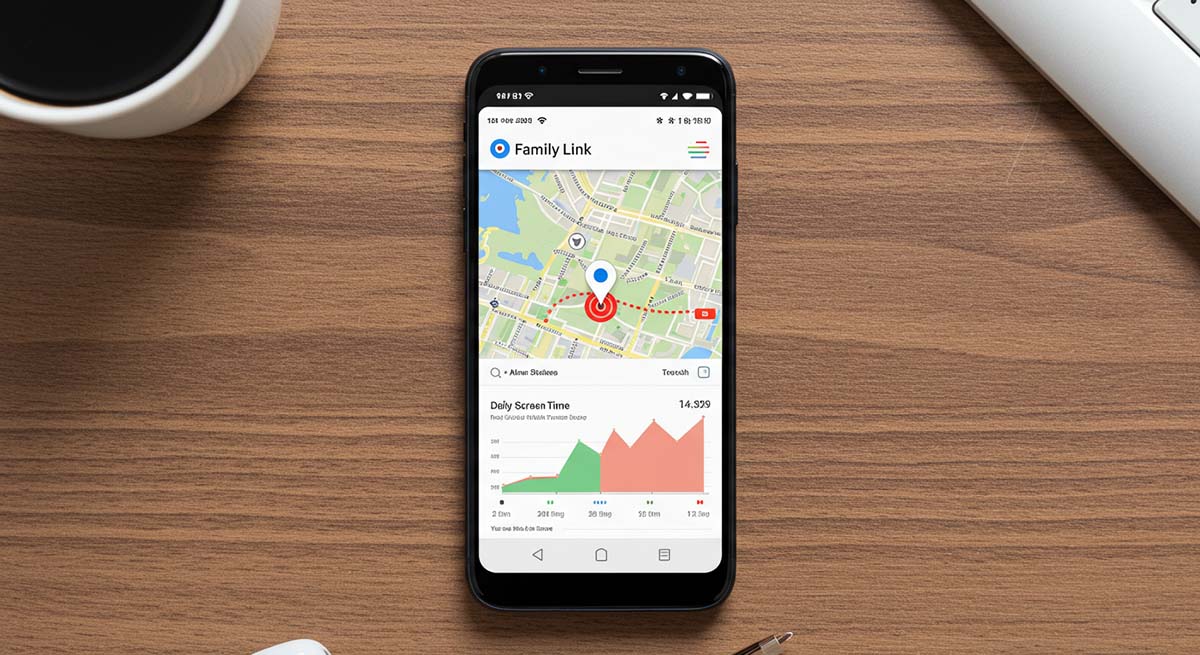

Alternatieve Methoden: Google Family Link en Ingebouwde Tracking Functies

Niet iedereen heeft een grootschalige monitoring-app nodig om een Android-telefoon in de gaten te houden.

In feite bieden verschillende tools die direct in het Android-ecosysteem zijn ingebouwd effectieve, legale alternatieven—vooral voor degenen die zoeken naar hoe een Android-telefoon gratis te bespioneren of zonder afhankelijk te zijn van software van derden.

Samsung-gebruikers hebben toegang tot Secure Folder, een privacygerichte functie die individuen in staat stelt bestanden te verbergen, apps te vergrendelen en gevoelige gegevens te versleutelen. Hoewel niet ontworpen voor surveillance, is het een herinnering dat Android-telefoons uitgerust komen met beveiligings- en controletools die bredere monitoringstrategieën kunnen ondersteunen. (Het is alsof je telefoon een geheime kluis heeft!)

Deze opties zullen geen professionele monitoring-app vervangen voor gebruikers die continue toegang willen tot activiteitslogs of berichtinhoud.

Maar voor degenen die een Android-telefoon willen bespioneren zonder het meer dan een keer aan te raken—of zonder geld uit te geven—vertegenwoordigen ze veilige, kosteloze instappunten.

In de volgende sectie verkennen we de andere kant van de vergelijking: hoe te weten of je Android-telefoon wordt gemonitord zonder je weten, en wat te doen als je spyware-aanwezigheid vermoedt.

Hoe Spyware op je Android-Apparaat te Detecteren

Naarmate meer mensen leren hoe een Android-telefoon te bespioneren zonder rooten, neemt het aantal verborgen tracking-apps dat stilletjes op apparaten wordt geïnstalleerd toe. Hoewel veel van deze tools legaal worden gebruikt, zijn niet alle gebruikers geïnformeerd of hebben toestemming gegeven. Als je bezorgd bent dat iemand je telefoon zou kunnen monitoren, zijn er waarschuwingssignalen die je niet moet negeren. (Het is alsof je telefoon een geheim agent is geworden zonder dat je het wist!)

Om je telefoon te beschermen, begin met scannen met Google Play Protect, te vinden in de beveiligingsinstellingen van het apparaat.

Tools van derden zoals Malwarebytes en Avast Mobile Security helpen ook bij het identificeren van kwaadaardige of verdachte apps. Voor gebruikers die comfortabel zijn met navigeren door systeemmenu’s, is handmatig doorlopen van de applijst voor onbekende namen en tools met hoge toestemmingen een andere effectieve strategie.

Volgende verkennen we hoe kunstmatige intelligentie de toekomst van telefoonmonitoring hervormt—zowel hoop opwekkend voor betere veiligheid als zorgen over diepere privacyrisico’s.

De Toekomst van Telefoonmonitoring: AI en Privacyzorgen

Naarmate telefoonmonitoringtools geavanceerder worden, verandert kunstmatige intelligentie snel het landschap. Traditionele apps die oproepen, berichten en locaties loggen worden nu aangevuld—of in sommige gevallen vervangen—door AI-aangedreven systemen die gedrag analyseren en risico’s voorspellen voordat ze plaatsvinden. Voor degenen die leren hoe een Android-telefoon te bespioneren zonder het aan te raken, is deze evolutie zowel een doorbraak als een dilemma. (Het is alsof je telefoon nu de toekomst kan voorspellen!)

Toch is het gebruik van kunstmatige intelligentie in surveillance niet zonder controverse.

Experts waarschuwen voor potentieel misbruik door bedrijven, overheden of individuen die persoonlijke gegevens willen exploiteren.

Vooringenomenheid in algoritmes, gebrek aan transparantie en massale gegevensverzameling zijn slechts enkele van de risico’s die door privacyverdedigers worden aangekaart.

Volgende: een duidelijke samenvatting van de veiligste beschikbare root-vrije monitoringmethoden van vandaag.

Conclusie

Het huidige mobiele monitoringlandschap is toegankelijker dan ooit, manieren biedend om een Android-telefoon te bespioneren zonder te rooten, zonder de wet te overtreden, en vaak zonder het apparaat meer dan een keer aan te raken. Of je nu een ouder bent die je kind probeert te beschermen of een werkgever die bedrijfsapparaten beheert, er zijn tools ontworpen om veilig en legaal aan deze behoeften te voldoen.

Apps zoals Hoverwatch bieden een veilige, discrete manier om mobiele activiteit te monitoren terwijl ze gebruikerstoestemming respecteren en voldoen aan moderne gegevensbeschermingsstandaarden.

Voor degenen die zoeken naar hoe een Android-telefoon te bespioneren zonder fysieke toegang of rooten, springt het eruit als een van de meest betrouwbare opties. Toch zou monitoring nooit ten koste mogen gaan van vertrouwen of juridisch risico. Ethisch gebruik—gebouwd op transparantie, noodzaak en duidelijke grenzen—is niet alleen een best practice, maar een vereiste in de meeste jurisdicties.

Naarmate kunstmatige intelligentie en externe toegangsmogelijkheden blijven evolueren, zullen ook de kansen en uitdagingen van digitale surveillance evolueren. Begrijpen hoe er verantwoordelijk doorheen te navigeren is de enige manier om ervoor te zorgen dat veiligheid en privacy werkelijk kunnen coëxisteren.

Veelgestelde Vragen

Ja, veel gerenommeerde antivirus-apps kunnen spyware detecteren en markeren, vooral als het persistent op de achtergrond draait. Echter, sommige geavanceerde monitoringtools zijn specifiek ontworpen om detectie te vermijden. Je telefoon-OS en beveiligingsapps up-to-date houden verhoogt je kansen om verdachte activiteit te identificeren.

Bepaalde tools staan gedeeltelijke monitoring toe door toegang tot gesynchroniseerde gegevens van clouddiensten zoals Google Account of WhatsApp-backups. Deze methode is echter beperkt en mist vaak real-time zichtbaarheid. Het roept ook juridische zorgen op als het wordt gedaan zonder toestemming van de accounteigenaar.

In de meeste gevallen, nee. Een fabrieksreset wist alle door gebruiker geïnstalleerde apps, inclusief monitoringsoftware. Sommige geavanceerde tools bieden persistentiefuncties, maar deze vereisen doorgaans root-toegang of installatie op systeemniveau, wat niet legaal of praktisch is voor de meeste gebruikers.

Nee. Zelfs als je toegang hebt tot iemands telefoon of accountgegevens, is het gebruiken daarvan om tracking-software te installeren of privégegevens te monitoren zonder toestemming illegaal in de meeste jurisdicties. Juridische uitzonderingen gelden meestal alleen voor ouderlijk of werkgeverstoezicht met juiste openbaarmaking.